Tag "cyberprzestępczość"

Czy pracownik ma szansę w starciu z hakerem?

Cyfrowa transformacja przedsiębiorstw otworzyła przed nimi dziesiątki nowych możliwości. Jej beneficjentami są nie tylko organizacje, ich klienci, kontrahenci i pracownicy. Równie często z nowych dróg dostępu i kontaktu korzystają hakerzy, którzy każdego dnia podejmują tysiące prób ataku. Ich

6 kroków cyberobrony, które należy podjąć, aby chronić swoją firmę

W dwudziestym pierwszym wieku coraz więcej procesów w organizacji biznesowej zachodzi w sieci wirtualnej. Taki stan rzeczy oznacza, że konieczne staje się zabezpieczenie wrażliwych danych firmowych przed atakiem ze strony hakerów. Jest to bardzo ważne, ponieważ wyciek

Jaki antywirus na Androida w 2022 r.?

Z roku na rok liczba aplikacji mobilnych rośnie. Nic dziwnego, bo podnoszą one funkcjonalność smartfonów. Łączność internetowa w smartfonie to codzienność – niesie jednak tyle samo korzyści, co zagrożeń. Jak uchronić urządzenie mobilne przed cyberatakami i wyciekiem danych?

Gdy ambicja przerasta możliwości

Przyszedł w moim życiu taki moment, że coraz częściej komuś współczuję. Ostatnio dotknęło mnie to wobec polityków PiS, senator Lidii Staroń i Roberta Lewandowskiego. Zacznijmy od rządu Zjednoczonej (to takie słowo żarcik) Prawicy. I spróbujmy się postawić w jego sytuacji. Wiadomo, że trzeba się komunikować. Telefonicznie lub mejlowo. Proste, prawda? Tak, ale nie w Polsce. U nas premier Morawiecki i jego najbliżsi współpracownicy nie mogą mieć, z oczywistych powodów, zaufania do ministra Kamińskiego, któremu podlegają służby. Wiadomo, kto

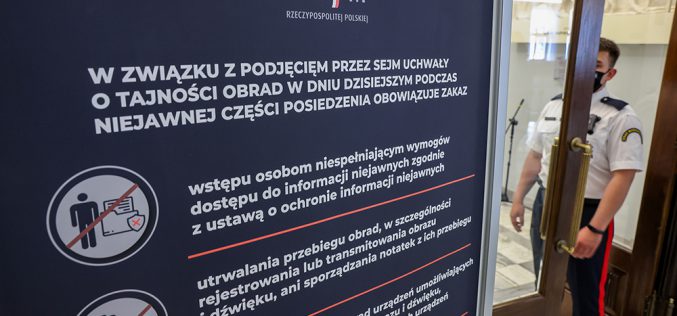

Kiedy wybuchnie bomba?

Mejle Dworczyka, groźby Kaczyńskiego Od 8 czerwca na komunikatorze Telegram publikowane są mejle z prywatnej skrzynki pocztowej szefa Kancelarii Prezesa Rady Ministrów Michała Dworczyka. Nie chodzi o niewiele znaczące wpisy – to korespondencja, którą Dworczyk prowadził z premierem, z innymi ministrami, z doradcami. Są tam m.in. poufne informacje dotyczące uzbrojenia polskiej armii, charakterystyki oficerów itd. To kompromitacja i skandal, które PiS chciałoby przemilczeć, przeczekać. I odkręcić kota ogonem. Uporządkujmy więc to wszystko. Nr 1: Dworczyk i jego tajemnice Mejle,

Klucz U2F – sposób na zabezpieczenie twoich firmowych danych

Sposoby na cyberataki stają się coraz bardziej wyrafinowane, a użytkownicy internetu wciąż są na nie niesamowicie podatni. Jak wynika z raportu CERT Orange Polska, aż 80% osób próbuje wejść w link wysłany przez hakera w ciągu 15 minut od otrzymania od niego

Facebook ma kłopoty. Tym razem z bezpieczeństwem…

3 kwietnia z Facebooka wyciekły dane ok. 533 mln użytkowników, w tym ponad 2,6 mln Polaków. Szczęśliwie okazało się, że nie wyciekły hasła ani prywatne wiadomości. Część zalogowanych na portalu Marka Zuckerberga odetchnęła z ulgą.

Maseczka czyni złodzieja

W pandemii pojawiły się fałszywe zbiórki pieniędzy na medyków czy wyłudzanie danych na sanepid. I zalew cyberprzestęptw W październiku 2020 r. 83-letni pensjonariusz domu opieki społecznej po zakażeniu koronawirusem trafia do szpitala w Gorzowie Wielkopolskim. Nie udaje się go uratować. Oszczędności jego życia umierają wraz z nim. Od dnia pogrzebu codziennie odbywa się kilka lub kilkanaście transakcji. Konto zostaje całkowicie wyczyszczone. Jak mówi jeden z członków rodziny w telewizyjnym programie interwencyjnym: – Ktoś urządził sobie bez żadnych

Zero-jeden-śmierć

Ataki w przestrzeni cyfrowej stają się coraz bardziej realne i precyzyjne Jako głowa państwa Donald Trump niespecjalnie przepadał za codziennymi spotkaniami z przedstawicielami amerykańskich służb specjalnych. Tak zwane briefingi wywiadowcze, odbywające się na początek każdego dnia w Gabinecie Owalnym, od czasów Baracka Obamy przeniesione z papierowych wydruków na cyfrowo zabezpieczone tablety, tradycyjnie odgrywały rolę porannych wiadomości ze świata zagrożeń i ataków. Analitycy, eksperci, doradcy mówili prezydentowi, czego może się spodziewać, co majaczy na horyzoncie,